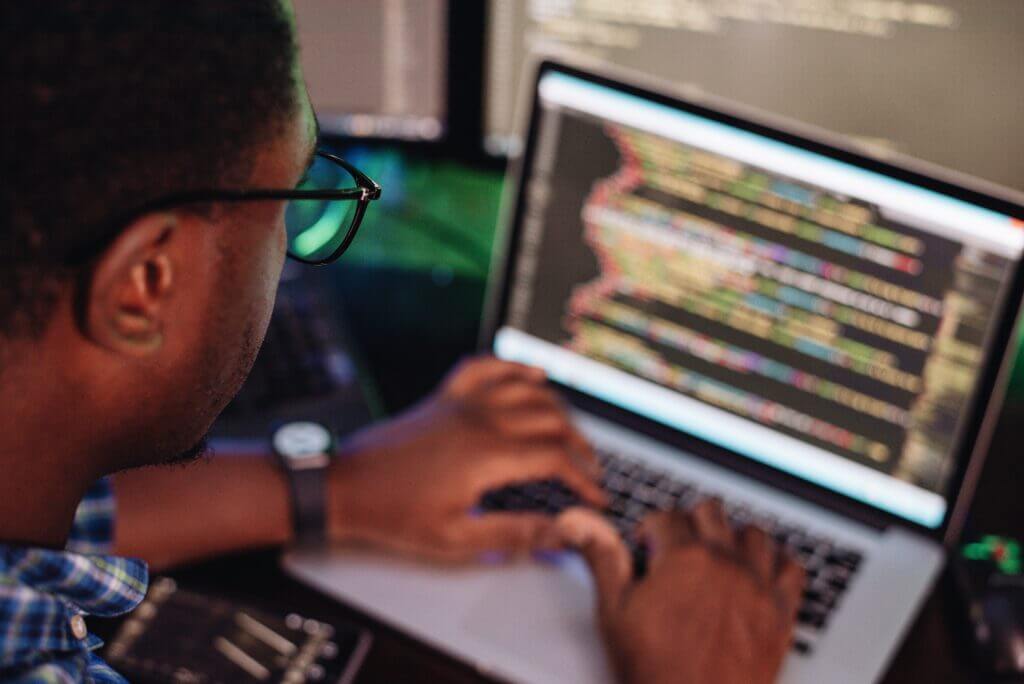

Die Kunst der Tarnung im Code

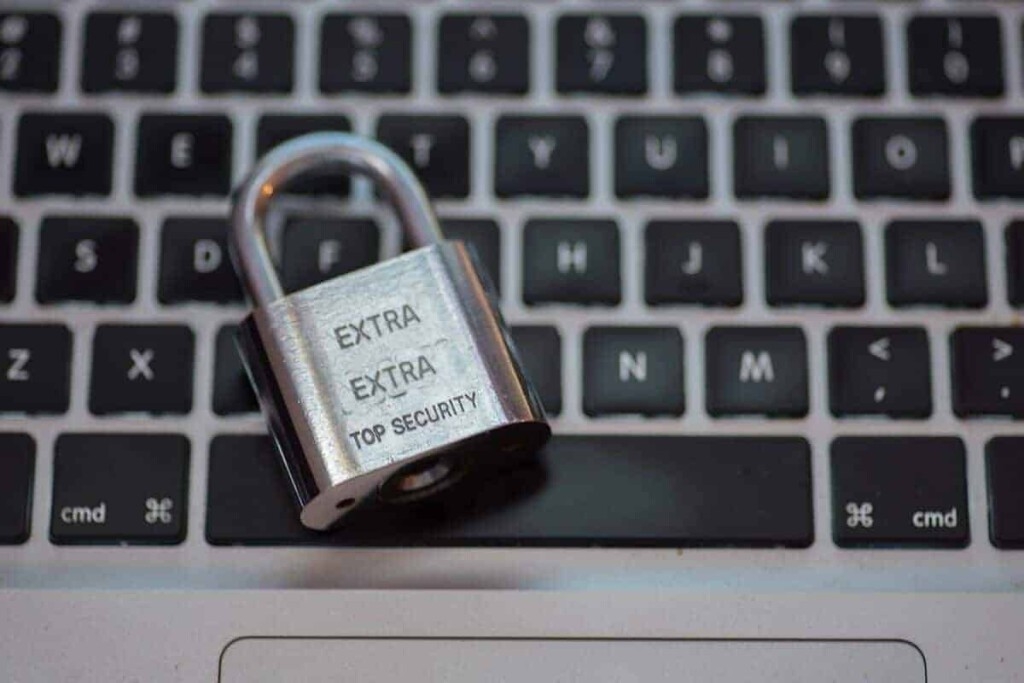

Hacky Obfuscation Techniques Im digitalen Zeitalter ist Information eine Währung, und wie jede Währung muss sie geschützt werden. Ob es darum geht, Betriebsgeheimnisse zu wahren oder Daten vor unerwünschten Blicken zu verbergen, Sicherheitsexperten und Entwickler greifen oft auf Obfuscationstechniken zurück, um Code zu verschleiern. In diesem Artikel tauchen wir in die faszinierende Welt der „Hacky […]